Fadlallah: l’indice de localisation sur laquelle s’est basé l’acte d’accusation est faible

Le député Hassan Fadlallah a donné une conférence de presse au Parlement en présence du ministre des Télécoms Nicolas Sehnaoui. Il a commencé par rappeler que l'acte d'accusation du TSL s'est essentiellement basé sur ce secteur pour lancer des accusations, ajoutant que le tribunal et ses décisions ont provoqué une grave division au Liban. Avant de donner la parole aux experts, il s'est demandé si face à l'infiltration israélienne du secteur des Télécoms il est possible de considérer des indices reposant sur des communications téléphoniques comme des preuves accusatrices ?

Le député Fadlallah a partagé la tribune avec le Dr Imad Youssef Heballah (directeur exécutif par intérim de l'unité des technologies des télécoms au sein de l'organisme de régulation du secteur), l'ingénieur Mohammed Ayoub (grand expert des fréquences au sein de l'organisme de régulation du secteur) et l'ingénieur Diana Bou Ghanem (ministère des Télécoms).

Introduction générale

L'acte d'accusation a parlé d'un réseau de téléphones (le réseau rouge) sur le lieu du drame. Il s'agit d'un réseau fermé dont l'identité des propriétaires n'a pas été précisée.

Pour identifier les porteurs de ces téléphones, on a tenté de chercher d'autres téléphones fonctionnant sur le lieu du drame. Effectivement, d'autres numéros ont été trouvés et attribués à certaines personnes sur la base de l'indice du lieu.

Ils en ont déduit que le porteur de ce numéro du réseau fermé est untel en raison de la concordance de l'emplacement avec un autre numéro attribué à X. Mais aucune preuve directe n'a été avancée.

L'objectif de cet exposé :

Expliquer ce que signifie l'indice du lieu et comment cela fonctionne sur le plan technique

Déterminer la portée technique de cet argument

Préciser dans quelle mesure il peut conduire aux conclusions auxquelles a abouti l'acte d'accusation

1-Qu'est-ce que l'indice du lieu (localisation) ?

L'indice du lieu est basé sur la présence de deux (ou plus) téléphones dans des lieux géographiques proches à divers moments. Ce qui permet de supposer qu'ils se sont déplacés ensemble d'un lieu à l'autre et par conséquent qu'ils sont liés.

Comment peut-on déceler un indice de lieu entre les usagers de deux téléphones portables, à travers la date des télécommunications ?

Cela peut se faire lorsque les deux téléphones bénéficient presque au même moment d'une même cellule ou de deux cellules couvrant des endroits relativement proches selon les informations enregistrées par les compagnies de téléphonie libanaises.

2-La valeur scientifique de l'indice du lieu

Pour répondre à cette question, il faut étudier trois niveaux :

a- L'espace géographique couvert par les antennes des télécoms. En d'autres termes, jusqu'à quel point peut-on se fier aux cellules pour localiser un téléphone et son porteur.

b- La multiplicité des hypothèses raisonnables pour la localisation d'un téléphone.

c- L'immunité du réseau libanais face aux opérations de piratage et d'infiltration ainsi que la fiabilité des informations sur lesquelles les analyses sont basées.

Commençons par le premier point : l'espace géographique des antennes

Nous avons déjà expliqué dans le rapport technique d'évaluation de l'accord de sécurité conclu avec l'ambassade des Etats-Unis qu'il est difficile, et en tout cas pas facile en général, de localiser avec précision le porteur d'un téléphone portable par le biais des réseaux libanais, en raison du grand espace géographique que couvre chaque antenne et des techniques utilisées par ces réseaux.

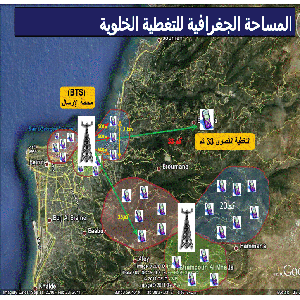

Ce constat s'étend aussi à la concordance géographique de plusieurs numéros. L'affirmation la plus précise serait de dire que les téléphones sont couverts par la même antenne, mais on ne peut pas pour autant déterminer leurs emplacements les uns par rapport aux autres. La distance entre eux peut être de plusieurs milliers de mètres et parfois de plusieurs kilomètres dans certains cas selon la couverture des antennes. (Photo numéro1).

Par conséquent, et selon les techniques existantes dans les réseaux cellulaires libanais, les espaces géographiques ont une superficie variant entre 50000 m2 et 75 km2 dans certaines régions.

De même, il faut signaler qu'il est possible de programmer un téléphone pour qu'il puisse profiter d'une (ou plusieurs) cellule déterminée, même s'il se trouve loin de plusieurs kilomètres de la couverture réelle de cette cellule.

En conclusion, on peut dire que le fait pour des téléphones d'utiliser des antennes proches ne signifie pas forcément qu'ils sont proches géographiquement.

Deuxième point : la portée scientifique de l'indice du lieu (les différentes hypothèses possibles)

L'indice du lieu ne peut pas être édifiant, d'autant que les techniques existant dans les réseaux libanais ne permettent pas d'affirmer que deux téléphones sont tenus par une même personne. On peut seulement à travers les informations des télécoms préciser que deux ou plusieurs téléphones ont bénéficié d'antennes proches à des moments proches, mais on ne peut pas être catégorique et affirmer qu'une personne utilise deux téléphones car il existe plusieurs autres hypothèses. Nous citerons à titre d'exemple, la coïncidence, la routine quotidienne relative au lieu de travail et de résidence de deux ou plusieurs personnes, le fait pour l'un d'accompagner l'autre dans le cadre du travail ou en dehors de ce cadre...

Troisième point : la non fiabilité des informations détenues par les télécoms libanaises

Nous avons expliqué par le passé en long et en large l'ampleur de l'infiltration par l'ennemi israélien du secteur des télécoms au Liban. Nous allons exposer rapidement les conclusions du rapport technique rédigé à la demande du ministère par une équipe spécialisée et les conclusions qu'elles permettent de tirer.

Le résumé des conclusions du rapport technique : les différents procédés d'infiltration du secteur :

-Les agents et espions. Ceux qui travaillent dans le secteur et occupent des postes sensibles n'obéissent pas aux critères de la sécurité nationale.

-L'infiltration des antennes et des repeaters.

-L'accès par l'arrière aux programmes de sécurité des réseaux. L'ennemi israélien s'est spécialisé dans la fabrication des programmes de sécurité des réseaux des télécommunications. Ce qui lui donne des bases arrière d'accès à ces réseaux.

-La mise en fonctionnement d'antennes ou cellules virtuelles.

-L'accès par le biais des VPN.

-L'accès aux jonctions principales et finales du réseau GPRS.

-L'entrée dans les programmes informatiques et le contrôle du réseau surtout après l'obtention des codes par l'ennemi.

-Le placement d'équipements et l'envoi de virus dans le réseau.

-L'infiltration du réseau et le clonage V1, V2, V3.

-L'utilisation de téléphones cellulaires avec des virus et la programmation du téléphone cellulaire.

-Le décodage des clés et l'infiltration des jonctions entre les appareils et les stations.

-Le changement des numéros de série des téléphones cellulaires et l'introduction de nouveaux programmes sur les appareils.

Les résultats concrets de la piraterie et de l'infiltration du réseau de télécoms :

1-Le contrôle des réseaux cellulaires et fixes dans leurs composantes principales (à travers les agents, les codes et les manipulations).

2-L'accès aux informations personnelles et aux détails des communications (celui qui appelle, son interlocuteur, leurs emplacements respectifs, leurs équipements, l'emplacement, l'heure et la durée de la communication, par le biais des agents, des mots de passe et de la manipulation).

3-L'identification des personnes et de leurs positions ainsi que la surveillance de leurs déplacements et du rythme de leur présence sur certains lieux, à travers les agents, les mots de passe et les manipulations.

4-Le clonage des éléments et l'utilisation des téléphones cellulaires viciés (par le clonage).

5-La confiscation de la ligne d'un abonné et le contrôle des communications et des services (la mise en fonctionnement ou l'arrêt de l'utilisation) par le biais d'une station virtuelle d'émission (Photo 5).

6-L'appropriation de la personnalité de certains abonnés (par le clonage et l'utilisation des appareils téléphoniques truqués).

7-La création (ou l'élimination) d'appels ou de textos (par le biais d'une station d'émission virtuelle ou à travers le clonage, les manipulations et les mots de passe).

8-La capacité de saboter de grandes parties (sinon l'ensemble) du réseau et d'isoler des abonnés (par le biais des mots de passe et de la manipulation ou encore en utilisant un émetteur virtuel)

9-La création, l'annulation ou la modification des relevés spécifiques des communications à travers la manipulation permanente ou rétrospective (Photo 6)

10-Le trucage des éléments essentiels du téléphone cellulaire : la carte Sim et l'appareil (par le biais de plusieurs moyens (Photo 7).

11-L'écoute des conversations téléphoniques et l'accès aux sms ainsi que l'écoute de l'environnement de l'utilisateur, à travers plusieurs possibilités.

12-L'envoi de messages vocaux ou écrits.

En conclusion de la seconde question, nous n'entrerons pas dans les approches juridiques, ni dans les antithèses. Nous nous contenterons de répondre à la question suivante :

Quel est l'impact de l'infiltration israélienne sur la sécurité des informations téléphoniques et par conséquent, sur la crédibilité de l'indice des télécoms, en supposant que nous ayons décidé de surmonter la problématique de l'emplacement géographique et des différentes hypothèses qui y sont liées ?

En parlant des informations téléphoniques, nous entendons ceci :

-Le numéro de celui qui appelle.

-le numéro de série de l'appareil qu'il utilise. (IMEI)

-Le numéro de la carte SIM de celui qui appelle.

-Le numéro de la cellule qu'utilise le téléphone et dans le cadre de laquelle il se trouve (ce qu'on appelle la localisation).

-La nature de l'appel (appel reçu, donné, sms reçu ou envoyé etc)

-La date et l'heure de l'appel.

-La durée de l'appel

-Les mêmes éléments concernant celui qui reçoit l'appel.

Tout contact téléphonique lié à l'emplacement géographique du téléphone à la date à l'heure de ce contact figure selon les éléments précités dans les relevés des informations téléphoniques.

Nous passons maintenant aux possibilités de manipuler les informations :

-L'infiltration par l'ennemi du secteur des télécoms enlève toute valeur de preuve aux informations téléphoniques.

-Pour simplifier l'idée à l'opinion publique, nous exposerons certaines façons que peut utiliser l'ennemi pour manipuler les informations téléphoniques.

Premièrement : le clonage total d'un téléphone de rechange :

-Il est possible de copier totalement un téléphone (l'appareil et la carte), le placer sciemment avec un autre téléphone et lui attribuer des communications à l'insu du propriétaire initial.

-Le clonage est une certitude et les services de sécurité libanais ont découvert des groupes utilisant ce procédé. Certains d'entre eux étaient de simples amateurs de technologies ?

De même, de tels clonages ont été décelés au ministère des Télécoms et nous avions expliqué dans une précédente conférence de presse, les capacités israéliennes dans ce domaine.

Deuxièmement : mettre un téléphone dans un autre :

-Il est possible de mettre un téléphone dans un autre et ils apparaissent comme deux téléphones présents au même endroit, alors qu'ils sont collés l'un à l'autre, le premier étant réel et le second virtuel. Le but est soit d'espionner soit de falsifier et de manipuler à l'insu du propriétaire initial de l'appareil.

-C'est ce qui s'était passé avec les trois résistants qui avaient été un instant soupçonnés de travailler pour l'ennemi. Le service de renseignements de l'armée a par la suite découvert que l'ennemi israélien avait infiltré leurs téléphones personnels. Nous en avions parlé dans la précédente conférence de presse et nous avions participé à l'examen du téléphone infiltré par "Israël". Nous avons ainsi pu vérifier l'infiltration avec l'aide de la compagnie concernée.

-Par conséquent, l'ennemi est en mesure de placer une ligne dans un appareil suspect pour faire croire que cette ligne se déplace avec l'appareil en question.

Troisièmement : la fabrication de communications virtuelles :

Il est possible de fabriquer des communications virtuelles à travers le piratage du réseau de téléphonie mobile. Il faut noter que cette fabrication ne se limite pas à la falsification des relevés des communications. Il est aussi possible de fabriquer des enregistrements vocaux, en utilisant des technologies nouvelles qui permettent de reproduire la voix d'une personne sans qu'elle ait réellement eu cette conversation.

Nous rappelons à ce sujet que le piratage et l'infiltration par "Israël" du réseau téléphonique libanais est une chose ancienne qui a déjà été reconnue et dénoncée par des parties internationales spécialisées. Ce piratage et cette infiltration ont ainsi été officiellement condamnées au Mexique dans le cadre du congrès des représentants des pays membres du la fédération internationale des télécommunications. Tout cela avait été longuement expliqué dans la conférence de presse du 23 novembre 2010.

Quatrièmement : relier l'un des deux téléphones aux cellules de l'événement par télécommande

Il est possible de programmer n'importe quel appareil téléphonique pour qu'il puisse utiliser uniquement une cellule ou des cellules déterminées, même s'il en est éloigné et qu'en principe, il ne devrait pas pouvoir l'utiliser car il ne se trouve pas dans son champ d'influence. Dans ce cas, il n'est pas possible de confirmer la présence de cette ligne téléphonique dans la zone d'influence de la cellule, même si les relevés téléphoniques montrent le contraire.

Comment la manipulation des informations a été exécutée

L'ennemi israélien est en mesure de manipuler les relevés des communications de façon professionnelle selon un scénario établi à l'avance et qui lui permet de jouer avec les communications des numéros qu'il souhaite faire accuser : il peut le faire manuellement et directement par le biais d'un employé qui travaille sur le serveur qui reçoit les informations, ou d'un autre qui se charge de la facturation. Il peut aussi le faire directement à travers son contrôle des éléments du réseau téléphonique. Il peut encore installer des programmes sur les serveurs, qui eux, sont en mesure de procéder aux manipulations voulues. Cette programmation peut se faire soit par un agent, soit par les moyens technologiques notamment via l'internet, les mots de passe et l'accès aux serveurs des grandes compagnies internationales qui fabriquent et surveillent le fonctionnement des équipements. Il est d'ailleurs apparu que l'ennemi israélien a enrôlé des agents à l'intérieur des compagnies de télécoms, ayant des postes qui leur permettent d'avoir accès aux mots de passe. Enfin, la manipulation des informations contenues dans les copies de réserve est si professionnelle qu'elle permet de jouer avec les lieux des appareils et des numéros même pendant les moments où les numéros visés ne sont pas utilisés.

Conclusion

Il est donc possible de copier un téléphone dans sa totalité et il apparaît en même temps qu'un autre téléphone à l'insu de ce dernier. Cela est arrivé.

L'enquête auprès des trois résistants soupçonnés de travailler pour l'ennemi a montré que celui-ci a pu placer des lignes à l'intérieur des lignes de ces trois personnes. Il peut donc rééditer cette expérience et les deux numéros apparaissent ensemble.

Il est aussi possible de fabriquer des communications virtuelles, dans les relevés des communications et sur le plan des enregistrements vocaux.

Il est encore possible de lier un numéro à une antenne déterminée, même si elle est éloignée de l'emplacement de l'usager du téléphone.

L'ennemi israélien est en mesure de manipuler tout le secteur des télécommunications, selon un plan préétabli visant à accuser ceux qu'il souhaite impliquer. Il peut le faire directement par un agent, directement aussi par le biais des technologies modernes, par le biais des programmations et de son contrôle de tous les éléments du réseau ainsi que par le biais de la manipulation des copies de réserve.

En somme, la preuve se basant sur les communications téléphoniques n'a aucune valeur crédible.

La décision de la Fédération internationale des Télécoms : condamnation de l'infiltration par "Israël" du réseau téléphonique libanais.

Mexico-Octobre 2010

La Fédération internationale des télécoms a 145 ans.

Il s'agit de l'agence de l'ONU chargée des questions technologiques, informatiques et des télécoms.

Cette fédération constitue un point central international pour les gouvernements et le secteur privé afin de leur permettre de développer leurs réseaux et leurs services.

La fédération coordonne l'utilisation internationale des fréquences.

La fédération renforce la coopération internationale dans le partage des satellites.

La fédération cherche à améliorer l'infrastructure des télécoms dans les pays en voie de développement.

La fédération pose des critères qui garantissent le fonctionnement harmonieux du secteur des télécoms dans le monde.

La fédération cherche à relever les défis internationaux contemporains, comme l'allègement de l'impact des catastrophes naturelles et du changement climatique.

Au sujet de la condamnation d'"Israël" : Le texte de la condamnation cite expressément "Israël". Le but est de ne pas laisser la question floue comme ce fut le cas lors du congrès d'Antalya en 2006, lorsque la résolution 159 condamne l'infiltration sans nommer le coupable.

Le texte cite aussi des actes de piratage et d'infiltration pour bien montrer qu'il s'agit d'actes agressifs visant à se procurer des informations sensibles.

Le texte utilise le terme « continue » ce qui veut dire qu'"Israël" n'a pas cessé d'infiltrer le réseau libanais et qu'il faut trouver un moyen de s'assurer qu'il va arrêter de le faire.

Le texte utilise encore le mot « charge » la fédération, ce qui implique la responsabilité de cette fédération dans la surveillance du processus et l'arrêt de l'infiltration israélienne.

Le texte parle de « condamnation » et c'est le moins qu'on puisse dire face à une telle infiltration.

Les caractéristiques de cette décision :

Il s'agit d'une condamnation claire du piratage effectué par "Israël".

Elle appuie la décision libanaise de demander à la fédération de surveiller le processus pour pousser "Israël" à cesser d'agresser le réseau libanais.

Le texte est aussi une reconnaissance du droit du Liban à obtenir des indemnités pour les dommages subis par son réseau fixe et cellulaire à cause des agressions israéliennes contre ce secteur.

La décision de la fédération montre ce qui suit :

La condamnation des représentants des Etats membres de la FIT (qui sont mandatés par leurs Etats et ont ainsi les pleins pouvoirs) engage la responsabilité de ceux-ci, d'autant que la Fit tient sa réunion une fois tous les quatre ans.

Cette décision a la valeur d'une décision provenant des Nations unies dans le domaine des télécoms.

La condamnation émane aussi de l'autorité internationale compétente dans le domaine des télécoms. Ce qui rend sa portée plus grande. Il s'agit aussi d'un avertissement contre la prolifération de ce genre d'attaques sur les réseaux des autres Etats.

Cette décision montre aussi que le piratage et la manipulation du secteur des télécoms libanais par "Israël", ne sont plus une hypothèse, mais une réalité qui permet à "Israël" de modifier les données de ce secteur selon ses besoins ou ses intérêts.

Enfin, cette décision montre que l'infiltration et le contrôle par ""Israël"" du secteur libanais des télécoms se poursuivent et exigent une solution globale, radicale, sécuritaire et administrative qui assure la sécurité du secteur des télécoms et celle des usagers de ce secteur au Liban.